コンサートに行く際、紙のチケットさえ提示すれば会場に入ることができます。本人確認が必要な場合は身分証明書の提示を求められることもありますが、紙のチケットを使えば、スタッフが本人確認を行いながらも、あなたの行動が記録されることはありません。

しかし、デジタル生活においては状況が異なります。

デジタル生活において本人確認が必要な場合、ほぼ例外なく、あなたの認証行為が記録されます。同じ例で言えば、コンサート会場で電子チケットを提示する際、入場情報が記録される可能性が非常に高いのです。

多くの場合、これらの記録には意味があり、ユーザーも理解し受け入れています。例えば、チケットの不正使用を防ぐためには、入退場記録が必要です。しかし、デジタルフットプリントの追跡が容易という特性は行き過ぎており、多くの迷惑な現象が生じています。最もよく見られるのは、ウェブサイトを閲覧した後、FacebookやGoogleに関連広告が溢れることです。まるで路上を歩いていると、後ろから誰かがノートを持ってあなたに密着し、あなたの一挙一動を記録し、コンビニで手に取った雑誌や好きな飲み物を記録しているようなものです。そして、あなたが通る道に、彼が売れると思う広告を繰り返し貼り付けるのです。

これまで、ログインと認証の実装方法は、追跡されにくくすることを考慮していませんでした。なぜなら、効率性、評価のしやすさ、追跡のしやすさこそがデジタル記録の長所だからです。しかし、人々がデジタルフットプリントがプライバシーに与える重要性を認識し始めて初めて、私たちが現在よく使用しているデジタル技術には、追跡されにくいという特性がないことに気づくのです。

そして、Semaphoreはこのような背景から生まれたメカニズムなのです。

Semaphoreは、暗号学におけるゼロ知識証明(Zero Knowledge Proof, ZKP)を用いて実装された認証メカニズムです。従来のデジタル認証では、明確にあなたの識別情報を入力する必要があります。例えば、Googleアカウントにログインする際は、アカウント名とパスワードを入力する必要があり、アカウント名自体があなたの識別情報となります。

Semaphoreの使用シナリオでは、アカウント名のような情報を入力する必要はありません。代わりに、資格のみを検証し、ユーザーの具体的なデジタルアイデンティティは検証しません。チケット販売プラットフォームのシナリオを使って、3つの異なる技術実装でこの概念を説明しましょう。

例のシナリオ

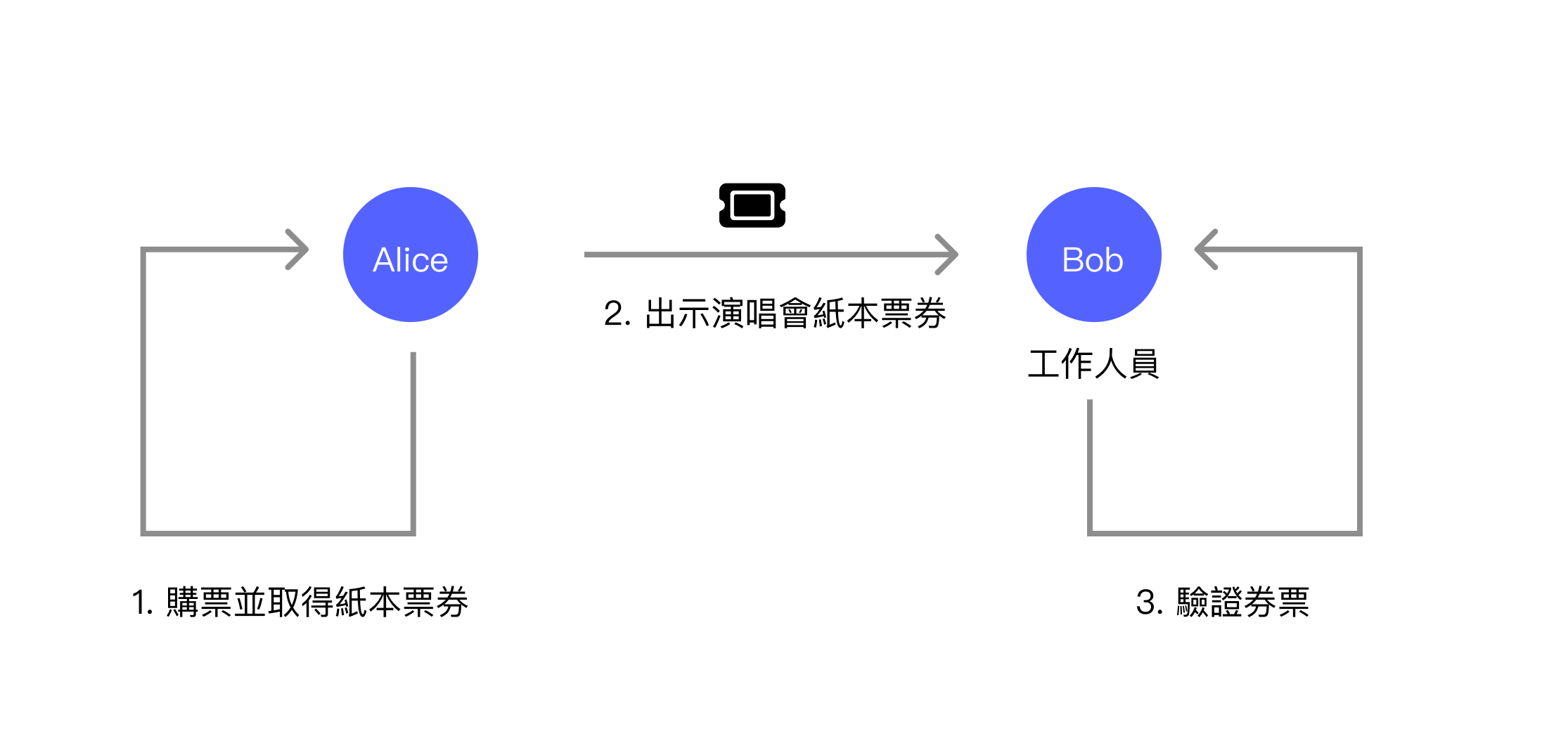

紙のチケット

紙のチケットを使用する場合、Aliceはチケット販売サイトで購入した後、紙のチケットを入手します。イベント会場で、スタッフのBobにチケットを提示すると、Bobはこのチケットが正しいかどうかを確認し、正しければAliceを参加させます。

紙のチケットには固有の欠点があります。例えば、偽造を防ぐために追加の偽造防止措置が必要であり、このようなシナリオでは通常、QRコードスキャン検証などの電子チェック手段を使用して、1枚のチケットが2回使用されることを防ぐことができます。ただし、電子チェックメカニズムを採用する場合、一般的にはユーザーの足跡も記録されます。

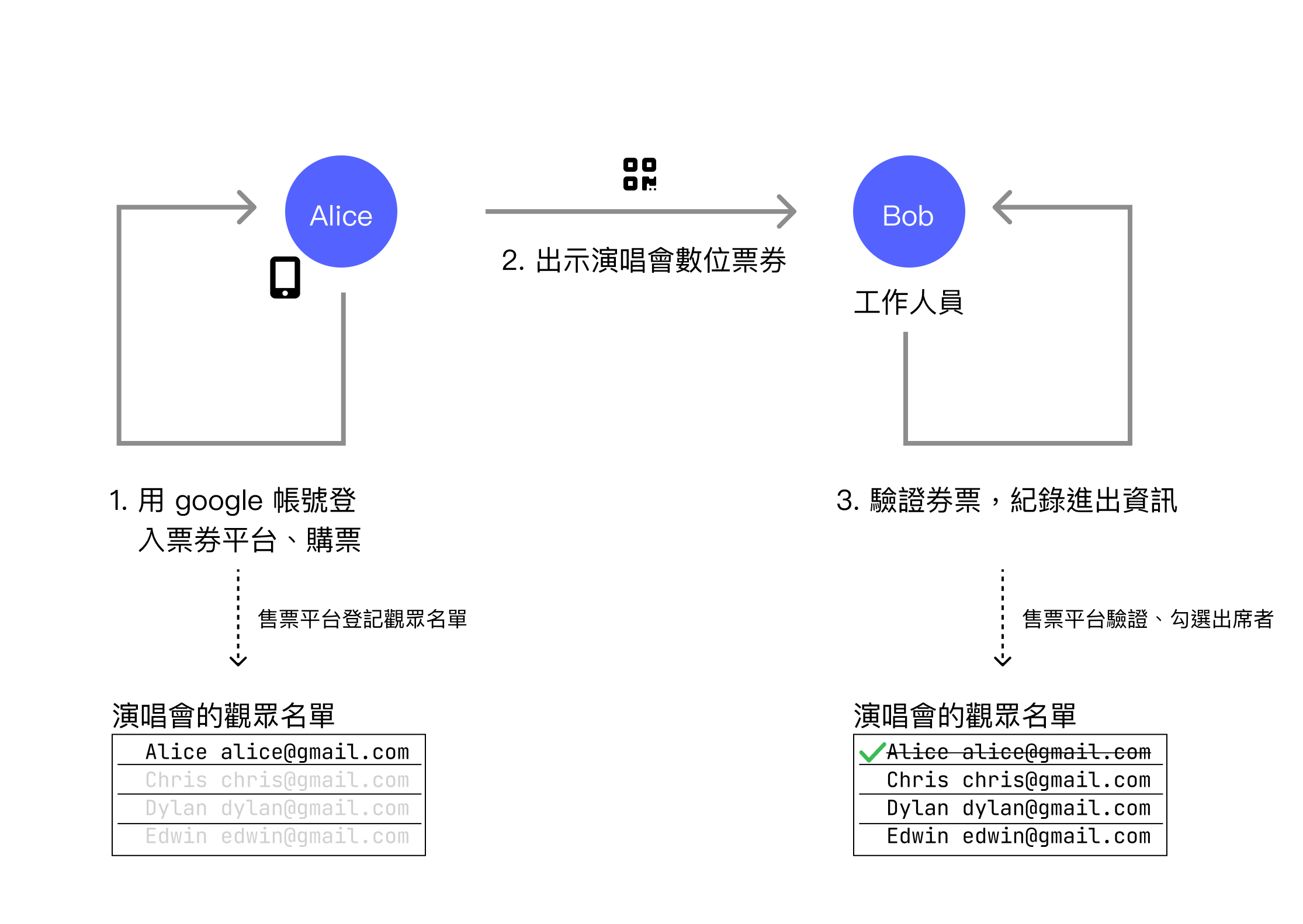

デジタルチケット

デジタルチケットを使用する場合、Aliceはまずアカウントでチケットプラットフォームにログインし、チケットを購入する必要があります。購入が成功すると、Aliceは観客リストに追加されます。イベント会場に到着したら、スマートフォンにQRコードを表示して入場し、BobがQRコードでチケットを検証した後、Aliceを入場させ、システムにAliceのチケットが入場済みであることをマークします。

デジタルチケットの利点は、検証がより便利であることです。技術的な問題を克服する必要がありますが、入場時にバックエンドのデータベースを通じて観客が出席者かどうかを迅速に確認でき、複数の人が同じチケットで入場しようとしても検出できます。

欠点はデジタルフットプリントの問題です。合理的に使用する分には問題ありませんが、現在の状況では濫用されすぎており、特に広告においてそうです。

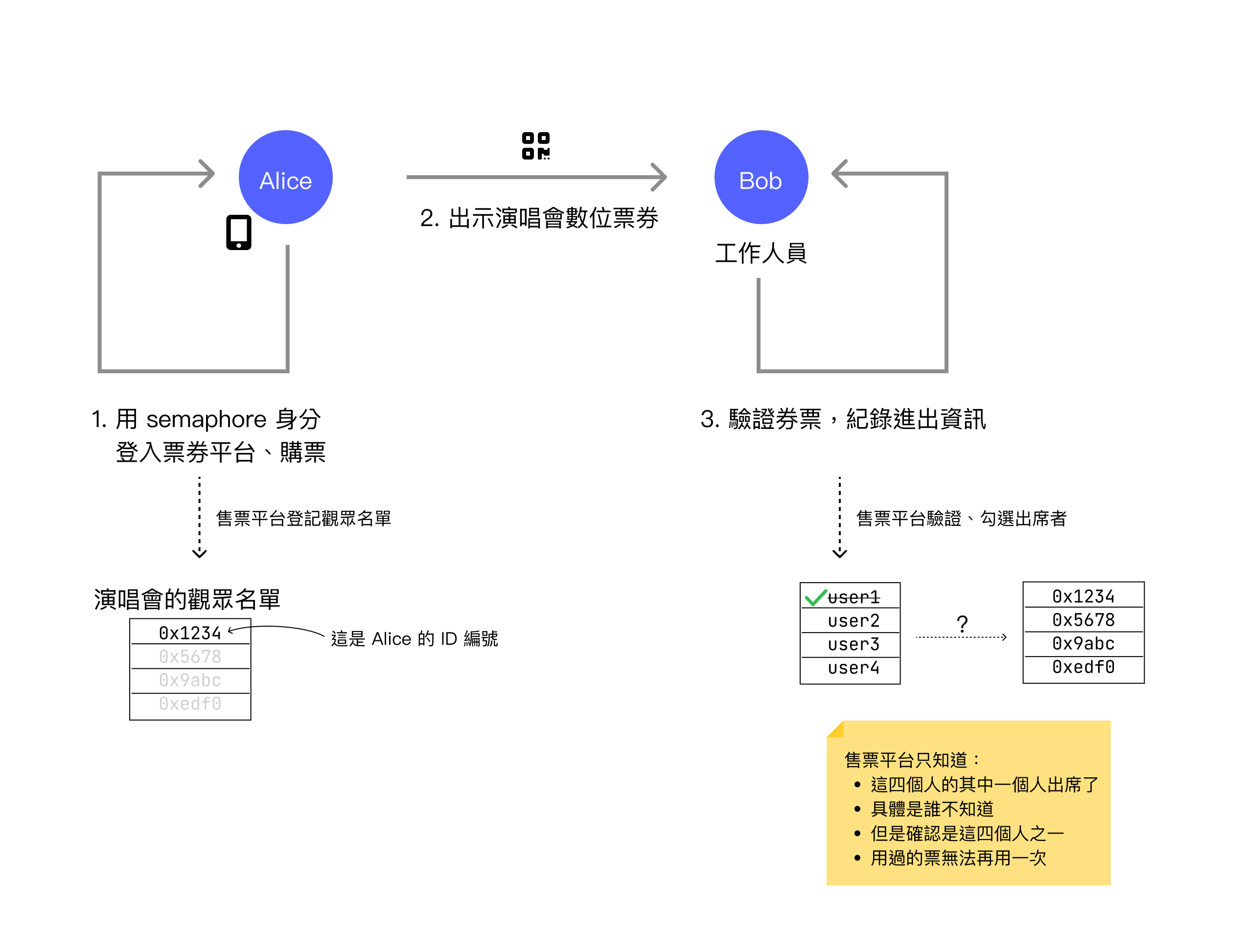

Semaphore認証

Semaphoreは、匿名でありながら検証可能なログインメカニズムを開発者が作成するのを支援する開発キットです。まず同様に、チケットプラットフォームにログインしてチケットを購入する必要がありますが、ここではチケット販売プラットフォームはユーザーにSemaphore Identityを登録させます。名前を入力する場合、チケット販売プラットフォームは依然としてユーザーの名前と対応するID番号を知っています。例えば、Aliceが登録すると、彼女のID番号0x1234は依然として彼女の名前Aliceに対応しています。

イベント当日、Aliceが入場する際、同様にQRコードを提示して入場しますが、このQRコードにはユーザーの明確な認証情報(アカウント名やメールアドレスなど)は含まれていません。代わりに、検証側が暗号学的チャレンジを提示し、ユーザーは身元を明かすことなくチャレンジの解答を返します。この解答は出席者の1人だけが答えることができ、これにより自分が出席者であることを証明しながらも、実際に誰であるかは明かしません。

これは、チケット検証時に、出席者リストにはuser1、user2、user3、user4のような情報のみが表示され、これらはそれぞれ4人の出席者を表しますが、userNと実際の出席者のID番号の対応関係はプラットフォームでは知り得ないことを意味します。

Aliceの検証が成功すると、プラットフォームは、入場可能な4人の出席者のうち1人が入場し、まだ3人が入場していないことしか知りません。実際に誰が入場したかについては、検証側は知る由もなく、このチケットは使用済みとしてマークされ、他の人が同じチケットで入場することはできません。

これらの機能の実装は、すべて暗号学におけるゼロ知識証明技術に基づいており、暗号学によってユーザーの資格を検証しながらも、具体的な身元を明かす必要がないことを保証しています。

これはW3C DIDs/VCメカニズムと比較しても、プライバシー保護能力がさらに強化されています。VC検証時には避けられずユーザーの公開鍵が漏洩しますが、Semaphoreはいかなるユーザー識別情報も漏洩しません。

Semaphoreを使用する理由とシナリオ

前述のように、現代でよく使用されるデジタル認証技術は、避けられずユーザーの身元を開示します。これらの記録が結び付けられた後に生成されるデジタルフットプリントは、個人のプライバシーの開示に対する大きな脅威です。付きまとうような迷惑な広告だけでも十分煩わしいのに、ユーザーが2つの全く異なるアカウントのプラットフォーム、例えばソーシャルネットワークサイトとブログサイトのようにアカウントに共通点がない場所を切り替えても、広告が至る所に追いかけてくることができるのです。これらのことは極めて煩わしいものです。

さらに懸念されるのは、ウェブサイトの侵入事件です。ハッカーがウェブサイトに侵入し、ユーザーがそのウェブサイトに多くのデータと足跡を残している場合、これらのものは詐欺や次の侵入の材料として、境界のないインターネット上に拡散されます。例えば、私自身はインターネットを使用する際、比較的注意深い人ですが、Google Oneのダークウェブ監視機能では、私のデータが大量に漏洩していることが確認でき、これらの多くはウェブサイトが侵入された後、ダークウェブで販売されたものです。

Semaphoreのような技術を使用するウェブサイトが増えると、ウェブサイトに保存されるデータが最小化され、ウェブサイト自体もユーザーのデジタルフットプリントを識別できない状況下では、たとえデータが盗まれても用途がなくなります。

もちろん、このような匿名でありながら検証可能な技術は、すべてのシナリオに適用できるわけではありません。チケット購入以外に、Semaphoreを認証として使用できる例をいくつか挙げますが、Semaphoreはプライバシー問題しか解決できず、通常、例の中には多くの複雑な状況を処理する必要がありますが、ここではプライバシー問題にのみ焦点を当てます。

オンラインでのアルコール購入

一般的にオンラインでアルコールを購入する際、個人のプライバシー識別情報を知られたくありませんが、年齢情報を検証する必要があります。特定のサービスで身元を検証した後、成年資格を持つ人は全員、Semaphore規格の資格証明を取得できれば、今後オンラインでアルコールを購入する際にこの証明を提示するだけでよく、具体的な身元識別によって追跡されることはありません。

ここで年齢を検証する際、資格を満たしているかどうかしか分からず、具体的な身元は分からないため、販売業者側もプライバシーデータを保存しません。もちろん、身元検証を提供するサービスは依然としてプライバシーデータを持っていますが、攻撃面ははるかに小さくなります。

内部告発者プラットフォーム

セクハラやその他の内部告発者プラットフォームでは、通常、そのユーザーが特定の事件を報告する資格があることを検証する必要がありますが、匿名性を保つ必要もあります。会社がプラットフォームに登録する際、従業員をsemaphore身元としてシステムに登録する必要があると想像してください。報告が必要な場合、Semaphore身元検証は、検証可能でありながら匿名性を保つ身元検証方法として機能します。

例えば、セクハラ防止プラットフォームで報告する際、報告者が本当にその会社で働いたことがあることを確認できますが、匿名性を保つことができます。

薬物または困窮者支援

一部の薬物支援や困窮者支援は、社会に長期的な汚名化問題がある場合、同様の方法で解決できます。例えば、Semaphoreを通じて支援資格リストを確立できますが、支援を受け取る際には実際の身元を提示する必要はなく、支援を受ける資格があることを確認できます。

意見調査

意見調査(または電子投票)も、身元を検証する必要がありながら、意見を発表する際には匿名性を保つ必要があるシナリオです。ただし、意見調査で解決すべき問題は依然として多く、プライバシーはその中の1つの大きな問題に過ぎず、さらに多くの問題を解決する必要があります。この議題について、Tom Scottのyoutube動画『Why Electronic Voting Is Still A Bad Idea』を見ることをお勧めします。

以上は私が考えたいくつかの例ですが、一般的に言えば、匿名でありながら資格検証が必要なシナリオであれば、Semaphoreを開発キットとして採用できます。

結論

Semaphoreは、ゼロ知識証明を用いて構築された開発キットとして、実際にはプライバシーにおいて多くの異なる応用が可能です。もちろん、プライバシーが向上すれば、それはプラットフォーム側の権力を制限することを意味します。

前回の記事『W3C DIDs:権力構造を解体するデジタルアイデンティティ標準』の反響の中で、印象的なものがありました。彼は、このようなユートピア的なメカニズムは美しいが、誰も使わないだろうと述べていました。実は私も部分的に彼の意見に同意しています。なぜなら、このようなメカニズムは確かに巨大企業の参加者が投入しなければ、成功を収めることは容易ではなく、巨大企業がなぜすでに大きな権力を握っている自らの権力を制限する必要があるのでしょうか?

しかし、デジタルフットプリントと個人のプライバシーの問題は、すべての人に深く影響を与えており、徐々に各方面の注目を集めています。例えば、EUのGDPR(EU一般データ保護規則)は、プライバシーデータの使用をより厳格に制限し始め、最近ではEUデジタルアイデンティティウォレット(The European Digital Identity Wallet, EUDIW)もW3C Verifiable Credentials 1.1標準を採用し、さらに国家を超えた法規制と監督の観点からプライバシー保護を強化します。

一方、プライバシーで利益を得ることに比較的依存していないAppleも、近年、アプリ追跡許可を導入し、ユーザーが自らデジタルフットプリントをアプリに開示するかどうかを決定できるようにしており、これらはすべてデジタルフットプリント問題を徐々に修復する兆候です。

私は比較的悲観的な人間ですが、これらのプライバシー関連の進展が世界を急速に変えることはないという意見にも同意します。しかし、これらの進展を見ると、まだ少しの希望を持つことができます。ジャイアンがいつものび太をいじめているからといって、先生に彼はジャイアンを理解していないと悲観的に言うことはできません。多くの人の見方や習慣を変えることは非常に困難なことですが、私も能力の及ぶ範囲で少しでも支援を提供できればと思います。

話を戻すと、Semaphoreは開発キットとして、その機能は開発者がよりプライバシー原則に適合した認証メカニズムを開発できるようにすることですが、W3C DIDsのような標準ではなく、より基礎的な開発キットであるため、開発者がより完全なプライバシー優先の認証メカニズムを構築する必要があります。

現在、いくつかのプロジェクトが徐々にSemaphoreの認証メカニズムを導入しています。

例えば、zuzalu passport (zupass)は、研究会/イベントの認証プラットフォームとして、Semaphoreをzupassの認証インフラストラクチャの基盤として採用し、Proof-Carrying Data (PCD) SDKを資格証明ソリューションとして公開しています。zupassは軽量なDIDソリューションのようなものですが、特にW3C DIDs/VC標準に準拠しようとはしていません。

また、UniRepは、匿名の評判システムとして評判を受け取ったり付与したりすることができ、同様にSemaphoreを基礎的な身元識別ソリューションとして採用しています。

全体的に、Semaphoreは依然として非常に新しいソリューションであり、開発者の観点から見れば、Semaphoreはすでに認証に使用されるゼロ知識証明フレームワークを非常に使いやすくパッケージ化していますが、これらの暗号学技術は依然として最先端分野であり、開発者は技術全体の概念を理解する必要があり、同時に実験的な試みを通じて開発キットのさまざまな側面を慎重に評価する必要があります。

したがって、Semaphoreが大規模に応用されるまでには、まだ道のりがありますが、このようなプライバシーに注目する技術に関心を持つ人が増えるにつれて、インターネット上のプライバシー問題は改善の機会があると信じています。

To Be Continued...

では、なぜ私がW3C DIDsシリーズの記事でSemaphoreを紹介するのでしょうか?主な理由は、昨年下半期に行ったプロジェクトで、内政部のモバイル自然人憑証、W3C DIDs、そしてSemaphoreゼロ知識証明フレームワークを融合させ、これらの異なる技術を統合する可能性を実験的に検証し、同時にさまざまな長所と短所を評価したためです。

これは実際に、W3C DIDsとVCとSemaphoreのプライバシー保護を重ね合わせ、プライバシー保護をさらに最先端で未知の境界へと押し進めるものであり、このような状態でこそ、これらの技術のさまざまな側面をより容易に観察できます。

しかし、W3C DIDs/VC、Semaphore、さらには分散型身元識別も、一度にすべてを明確に説明することは非常に困難であるため、このシリーズの記事ですべての知識を展開することにしました。次の記事はシリーズの最後の記事となります。今月中に書き上げて公開できる機会があることを願っています。ご期待ください!